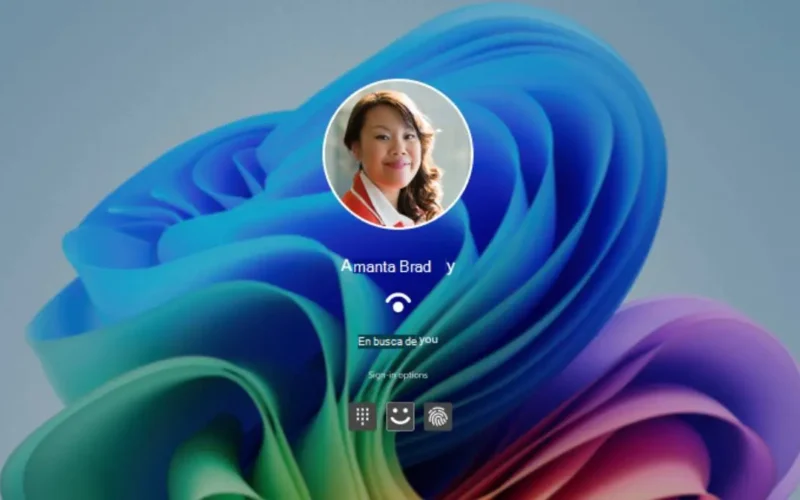

Desde el pasado mayo, las cuentas de Microsoft de nueva

creación, por defecto, no utilizan contraseñas. En su lugar, la compañía

prefiere configurarlas con opciones como las passkeys y Windows Hello.

Pese a buscar una mayor seguridad con estas decisiones, la identificación

biométrica de Windows es hackeable, como han demostrado los investigadores

alemanes Tillmann Osswald y Dr. Baptiste David, en la conferencia

Black Hat de Las Vegas, con la versión empresarial de Windows Hello.

Osswald y David realizaron una demostración en vivo del

hackeo. Después de que David iniciara sesión en su equipo con su propio rostro,

Osswald, actuando como atacante con privilegios de administrador local, ejecutó

unas pocas líneas de código. A continuación, inyectó su propio escaneo

facial -capturado en otro ordenador- en la base de datos biométrica

de la máquina objetivo. Después se puso delante de la cámara y el

equipo se desbloqueó al instante, aceptando su rostro como si fuera el de

David, informan desde The Register.

Para entenderlo, hay que fijarse en el funcionamiento

interno. En entornos empresariales, cuando se configura Windows Hello por

primera vez, se genera un par de claves, pública y privada. La clave

pública se registra con el proveedor de identidad de la organización, como Entra

ID.

Los datos biométricos, sin embargo, se almacenan en una base

de datos gestionada por el Windows Biometric Service (WBS), que está

cifrada. Al autenticarse, el sistema compara el escaneo en tiempo real con la

plantilla almacenada.

El problema es que, en algunas implementaciones, el cifrado

que protege esa base de datos no puede impedir que un atacante con

privilegios de administrador local la descifre y acceda a los datos

biométricos.

Ahí entra Enhanced Sign-in Security (ESS, Seguridad de

inicio de sesión mejorada), la solución de Microsoft que aísla todo el

proceso de autenticación biométrica dentro de un entorno seguro gestionado por

el hipervisor del sistema. ESS es muy eficaz para bloquear este

ataque, pero no todos pueden usarlo.

Para que ESS funcione, el equipo debe tener un hardware

muy específico: CPU de 64 bits con soporte de virtualización por hardware (ESS

se basa en la seguridad mediante virtualización), chip TPM 2.0, Secure Boot

activado en el firmware y sensores biométricos certificados. Microsoft exige

este nivel de protección en su nueva línea de Copilot+ PCs, pero, como

señala Osswald, muchos ordenadores actuales no cumplen con estos requisitos.

El problema es serio. Según Osswald y David, aplicar un

parche definitivo es muy difícil o incluso imposible sin un rediseño

profundo, porque afecta a la arquitectura fundamental de cómo los sistemas

sin ESS almacenan los datos biométricos.

Por ahora, si usas un equipo empresarial con Windows Hello

sin ESS, recomiendan desactivar por completo la autenticación biométrica y

utilizar un PIN u otro método.

La forma más sencilla de comprobar si tu equipo es

compatible con ESS es ir a la configuración del sistema. En las Opciones de

inicio de sesión de tu cuenta, en el apartado Configuración adicional,

busca un parámetro llamado ‘Iniciar sesión con una cámara o lector de huellas

externos’.

Si el deslizador indica que está apagado, ESS está activo,

lo que también significa que un lector de huellas USB externo que

compres no funcionará para iniciar sesión en Windows. Si lo activas, deshabilitas

ESS y podrás usar periféricos externos, pero con menos seguridad.

Microsoft afirma que algunos periféricos ‘compatibles con

Windows Hello’ pueden activar ESS en tu dispositivo. Aunque esto no supone

un riesgo de seguridad, crea limitaciones: la compañía aconseja conectarlos

antes del primer arranque y no desconectarlos nunca. El soporte completo

para dispositivos externos con ESS no se espera antes de finales de 2025.

Si usas un equipo empresarial con Windows Hello sin ESS, recomiendan desactivar por completo la autenticación biométrica y utilizar un PIN u otro método

Desde el pasado mayo, las cuentas de Microsoft de nueva creación, por defecto, no utilizan contraseñas. En su lugar, la compañía prefiere configurarlas con opciones como las passkeys y Windows Hello. Pese a buscar una mayor seguridad con estas decisiones, la identificación biométrica de Windows es hackeable, como han demostrado los investigadores alemanes Tillmann Osswald y Dr. Baptiste David, en la conferencia Black Hat de Las Vegas, con la versión empresarial de Windows Hello.

Osswald y David realizaron una demostración en vivo del hackeo. Después de que David iniciara sesión en su equipo con su propio rostro, Osswald, actuando como atacante con privilegios de administrador local, ejecutó unas pocas líneas de código. A continuación, inyectó su propio escaneo facial -capturado en otro ordenador- en la base de datos biométrica de la máquina objetivo. Después se puso delante de la cámara y el equipo se desbloqueó al instante, aceptando su rostro como si fuera el de David, informan desde The Register.

Para entenderlo, hay que fijarse en el funcionamiento interno. En entornos empresariales, cuando se configura Windows Hello por primera vez, se genera un par de claves, pública y privada. La clave pública se registra con el proveedor de identidad de la organización, como Entra ID.

Los datos biométricos, sin embargo, se almacenan en una base de datos gestionada por el Windows Biometric Service (WBS), que está cifrada. Al autenticarse, el sistema compara el escaneo en tiempo real con la plantilla almacenada.

El problema es que, en algunas implementaciones, el cifrado que protege esa base de datos no puede impedir que un atacante con privilegios de administrador local la descifre y acceda a los datos biométricos.

Ahí entra Enhanced Sign-in Security (ESS, Seguridad de inicio de sesión mejorada), la solución de Microsoft que aísla todo el proceso de autenticación biométrica dentro de un entorno seguro gestionado por el hipervisor del sistema. ESS es muy eficazpara bloquear este ataque, pero no todos pueden usarlo.

Para que ESS funcione, el equipo debe tener un hardware muy específico: CPU de 64 bits con soporte de virtualización por hardware (ESS se basa en la seguridad mediante virtualización), chip TPM 2.0, Secure Boot activado en el firmware y sensores biométricos certificados. Microsoft exige este nivel de protección en su nueva línea de Copilot+ PCs, pero, como señala Osswald, muchos ordenadores actuales no cumplen con estos requisitos.

El problema es serio. Según Osswald y David, aplicar un parche definitivo es muy difícil o incluso imposiblesin un rediseño profundo, porque afecta a la arquitectura fundamental de cómo los sistemas sin ESS almacenan los datos biométricos.

Por ahora, si usas un equipo empresarial con Windows Hello sin ESS, recomiendan desactivar por completo la autenticación biométrica y utilizar un PIN u otro método.

La forma más sencilla de comprobar si tu equipo es compatible con ESS es ir a la configuración del sistema. En las Opciones de inicio de sesión de tu cuenta, en el apartado Configuración adicional, busca un parámetro llamado ‘Iniciar sesión con una cámara o lector de huellas externos’.

Si el deslizador indica que está apagado, ESS está activo, lo que también significa que un lector de huellas USB externo que compres no funcionará para iniciar sesión en Windows. Si lo activas, deshabilitas ESS y podrás usar periféricos externos, pero con menos seguridad.

Microsoft afirma que algunos periféricos ‘compatibles con Windows Hello’ pueden activar ESS en tu dispositivo. Aunque esto no supone un riesgo de seguridad, crea limitaciones: la compañía aconseja conectarlos antes del primer arranque y no desconectarlos nunca. El soporte completo para dispositivos externos con ESS no se espera antes de finales de 2025.

Noticias de Tecnología y Videojuegos en La Razón